M-net Magazin

Schnell und sicher surfen - wir zeigen Ihnen wie

Hallo und Willkommen zu unserer neuen Ausgabe des M-net Magazins

Entdecken Sie dieses Mal mit M-net das Internet neu und erfahren exklusiv, mit welchen Tools Aufgaben schneller erledigt werden können. Aber auch das Thema Sicherheit ist von großer Bedeutung. Daher erklären wir Ihnen heute, wo welche Gefahren lauern können und wie einfach ein wirklich sicheres Passwort erstellt wird, damit Sie und Ihre Liebsten sicher im Internet sein werden.

Wir wünschen Ihnen viel Spaß beim Lesen!

Ihr M-net Team

Die 3 besten Produktivitäts-Tipps von M-net MitarbeiterInnen

Schneller online arbeiten mit M-net

Sarah aus dem Customer Service...

Sarah aus dem Customer Service...

... koordiniert Ihre Mädels-Abende per doodle.com

Jeder, der schon einmal einen Termin mit drei oder mehr Personen koordinieren musste, sei es ein Treffen mit Kollegen, ein Abendessen mit Freunden oder einen Fahrradausflug am Wochenende weiß, wie kompliziert es sein kann, alle unter einen Hut zu bekommen. doodle.com ist supereinfach, superschnell, funktioniert im Browser ohne Login und niemand muss seinen Kalender für die anderen freigeben. Jeder Teilnehmer kann die Zeiten anklicken, die für ihn oder sie passen. Und schon ist blitzschnell ein gemeinsamer Termin gefunden. doodle.com ist kostenfrei.

Max aus der IT ...

Max aus der IT ...

... macht sein Zeitmanagement mit Microsoft To-Do

Mit der App können Sie einen einfachen Tagesplan erstellen und von verschiedenen Geräten auf die Listen zugreifen und alle Aufgaben, die Sie erledigt haben, durchstreichen. Wenn Sie gemeinsam mit Kollegen, Freunden oder Familie etwas planen müssen, können Sie die Liste gemeinsam nutzen. Erstellen Sie zum Beispiel eine Einkaufsliste mit allen wichtigen Besorgungen und teilen Sie sie mit Ihrer Familie – durch die Online-Synchronisierung wissen alle, was noch aussteht. Nach einer Online-Registrierung ist die App kostenfrei.

Lisa aus der Buchhaltung...

Lisa aus der Buchhaltung...

... organisiert Ihre Notizen bei Evernote

Evernote ist ein sehr umfassendes Online-Tool, mit dem Sie Notizen, Ideen und Dokumente sammeln und organisieren können. Eine "Notiz" kann ein einfacher Text, eine ganze Webseite oder ein Auszug einer Webseite, ein Foto, eine Sprachnotiz, ein Bild oder eine handgeschriebene "Tintennotiz" sein. Notizen können in Ordnern sortiert, mit Tags und Anmerkungen versehen und als Notizbuch exportiert werden. Evernote unterstützt eine Vielzahl von Betriebssystemen und bietet außerdem Online-Synchronisierungs- und Sicherungsdienste. Und natürlich gibt es eine ausgezeichnete Suchfunktion, damit Sie nie wieder eine Notiz verlieren, egal wie organisiert oder unorganisiert Sie sind. Die kostenlose Version bietet sogar die Möglichkeit, zwischen zwei Geräten zu synchronisieren und über die Webanwendung Evernote von jedem Browser aus auf Notizen zuzugreifen. Für mehr Speicherplatz, Zugriff von allen Geräten und mehr Funktionen fallen monatliche Gebühren an.

Sicher durchs Netz

Die weltweite Verbreitung des Corona-Virus hat auch Cyberkriminelle auf den Plan gerufen. Interaktive Corona-Virenkarten, Websites und Spam-E-Mails enthielten Malware, Spyware und Trojaner. Es wurden etliche Domains registriert, die Begriffe wie "coronavirus", "corona-virus", "covid19" und "covid-19" enthalten. Natürlich sind darunter auch legitime Anbieter mit echten Informationen zum Corona-Virus. Aber Cyberkriminelle erstellen jeden Tag tausende neuer Websites für Spam-Kampagnen, Phishing oder die Verbreitung von Malware. Aber auch gefälschte E-Mails, teils mit cleveren Tricks, die sie glaubwürdig aussehen lassen, verleiten Nutzer dazu, Passwörter einzugeben oder einen mit Malware infizierten E-Mail-Anhang zu öffnen.

Woran Sie erkennen können, dass Sie gehackt wurden

Wenn Sie bei einer Websuche nicht mehr dort landen, wo Sie eigentlich hin wollten, wenn sich Passwörter unerwartet ändern, sich ständig Pop-Ups öffnen oder wenn Ihr Lüfter ungewöhnlich laut pustet, sind das Anzeichen, dass Sie gehackt wurden. Wir verraten Ihnen, wie Sie herausfinden, ob Ihre E-Mail-Adresse schon einmal gehackt wurde und wie Sie die wichtigsten Hacks erkennen und sich schützen können.

Wurde Ihre E-Mail-Adresse bereits gehackt?

Wurde Ihre E-Mail-Adresse bereits gehackt?

Auf der Website des Hasso Plattner Instituts können Sie dies kostenfrei herausfinden. Bei einem Abgleich mit über 2 Milliarden Datensätzen können Sie überprüfen, ob Ihre persönlichen Identitätsdaten bereits für jedermann öffentlich im Netz stehen und oft auch, wo die Daten gestohlen wurden. Dazu müssen Sie lediglich Ihre E-Mail-Adresse angeben. Ein perfekter Start für mehr Schutz im Netz, den schon mehr als 2,5 Millionen User genutzt haben. Überprüfen Sie Ihre E-Mail-Adresse am besten jetzt gleich hier.

Wenn der Lüfter laut wird, ist oft Geld im Spiel

Wenn der Lüfter laut wird, ist oft Geld im Spiel

Obwohl Sie nur wie sonst auch im Internet surfen, ist der Lüfter so laut wie sonst nur bei besonders rechenintensiven Anwendungen wie Grafikprogrammen? Die anderen laufenden Programme reagieren nur träge? Möglicherweise verdient Ihr Browser in diesem Moment Geld für jemand anderen. Ihr Rechner erzeugt mit Ihrer Rechenleistung eine virtuelle Währung, vermutlich Monero. Man spricht deshalb auch von Mining. Das Programm versteckt sich als Java-Script-Code unter anderem in Werbebannern auf unterschiedlichsten Websites.

Warum ausgerechnet Monero?

Digitale Währungen wie Bitcoin lassen sich durch das Lösen von komplizierten mathematischen Gleichungen herstellen (“minen”). Monero folgt demselben Prinzip ist allerdings wesentlich jünger. Da die zu lösenden Gleichungen immer komplexer werden, muss für Bitcoin, das es seit 2009 gibt, sehr viel Rechenleistung aufgewendet werden, um nur ein Millionstel Bitcoin zu “minen”. Monero hingegen lässt sich noch gut mit der Rechenleistung eines einfachen PC’s erzeugen.

Wer steckt dahinter?

Den Java-Script-Code kann man ganz einfach von der Website Coinhive.com herunterladen und zum Beispiel auf seiner eigenen Website einsetzen. Die Site distanziert sich von böswilligem Hacking. Vielmehr bietet sie ihren Code Websitebetreibern an, die nach einer alternativen Einnahmequelle suchen.

Was ist zu tun?

Wenn Sie die Website verlassen und den zugehörigen Browsertab schließen, hört der Mining-Code auf zu arbeiten. Wenn Sie verhindern möchten, dass Ihr Browser für andere Leute Geld “mint”, können Sie einen Blocker als Browsererweiterung installieren. Nutzer von Google Chrome können zum Beispiel “No Coin” einsetzen. Diese Erweiterung blockiert Websites, die bekanntermaßen Mining-Scripte einsetzen. Für Firefox gibt es das Add-on Coin Block, das nach Scriptcode der Mining-Site Coinhive.com suchen soll.

Weitergeleitete Websuche

Weitergeleitete Websuche

Cyberkriminelle verdienen Geld, indem sie Internetnutzer bei einer Websuche umleiten. Jeder Klick auf eine bestimmte Website wird dabei direkt in bare Münze für umgewandelt - oft ohne dass die jeweiligen Seitenbetreiber überhaupt wissen, dass der Verkehr das Ergebnis einer solchen Umleitung ist. Es ist relativ simpel, diese Art von Malware in einem infizierten Browser zu finden. Und zwar mit Hilfe einer Suchmaschine: Suchen Sie einfach nach ein paar eher allgemeinen Wörter wie "Wetter" oder "Katze" ein. Erscheinen die gleichen Ergebnisse gleich mehrfach bei unterschiedlichen Suchanfragen? Und haben diese eigentlich keinen direkten Bezug zum gesuchten Wort? Dann ist vermutlich eine solche Malware aktiv. Leider tarnen die Kriminellen die Umleitungen oft mit Proxy-Servern, so dass man die gefälschten Ergebnisse nicht ohne weiteres erkennt. Besonders häufig sind auch Symbolleisten für solche Umleitungen verantwortlich.

Was ist zu tun?

Bei fast allen Browsern können Sie sich alle installierten Symbolleisten anzeigen lassen. Entfernen Sie alle, die Ihnen verdächtig vorkommen oder die Sie nicht verwenden. Sollte die verdächtige Symbolleiste nicht aufgelistet sein oder lässt sie sich nicht entfernen, sollten Sie den Browser auf die Standardeinstellungen zurücksetzen. Häufig lassen sich bösartigen Symbolleisten einfach dadurch verhindern, dass Sie die Programme auf dem neuesten Stand halten. Achten Sie insbesondere bei der Installation kostenfreier Software auf die Quelle des Downloads und deaktivieren Sie beim Installationsprozess alle Symbolleisten.

Wiederkehrende Popups

Wiederkehrende Popups

Ständige Popups gehen Ihnen auf die Nerven? Sie können auch ein Beleg dafür sein, dass Ihr Computer gehackt wurde. Wenn reguläre Websites plötzlich Browser-Pop-ups auslösen, wurde das System unterwandert. Hacker arbeiten ständig daran, den Anti-Popup-Mechanismus des Browsers auszuhebeln, die Programmierer der Browser versuchen, dagegen zu halten. Die Leidtragenden sind die Nutzer, die immer wieder mit den Popups leben müssen.

Was ist zu tun?

Wenn der Rechner gehackt wurde, werden derartige Popup-Fenster normalerweise durch einen der drei oben geschilderten Fälle erzeugt. Auch hier sollten Sie Toolbars und andere Schadprogramme schnellstmöglich entfernen.

Wie können Sie sich vor Cyber-Angriffen schützen?

Wir nutzen das Internet heute zur Kommunikation für Arbeit, Schule und Forschung, und auch zum Online-Banking, Einkaufen und vielem mehr. Cybersicherheit sollte daher eine hohe Priorität haben. Die Installation von Firewalls, die Einstellung von Internet-Sicherheitsexperten und die Installation von Antiviren-Software sind dabei die Standard-Maßnahmen, um Ihren Computer- und Ihr Netzwerk zu schützen. Cybersicherheit bedeutet aber auch, proaktiv Maßnahmen zu ergreifen, um Ihre persönlichen Daten und die Ihrer Familie zu schützen. Hier sind drei Tipps erleichtern Ihnen den Einstieg.

Schieben Sie Updates nicht auf die lange Bank

Schieben Sie Updates nicht auf die lange Bank

Tatsächlich installieren 50 Prozent der Anwender selbst sicherheitsrelevante Software-Updates erst nach 45 Tagen oder sogar noch später. Die eigene Software sicher zu halten, ist für Entwickler ein Sisyphos-Aufgabe. Wird eine Sicherheitslücke entdeckt oder eine Schwachstelle ausgenutzt, heißt es: so schnell wie möglich ein Patch entwickeln. Somit ist nur eine Software auf dem aktuellsten Stand so sicher wie möglich. Dies gilt vor allem für das Betriebssystem, den Browser, das Antivirenprogramm aber auch für alle andere Software. Unser Tipp: Wenn Sie automatische Updates aktivieren, müssen Sie sich nicht mehr selbst darum kümmern.

Verwenden Sie eine seriöse Anti-Viren-Software

Verwenden Sie eine seriöse Anti-Viren-Software

Tatsächlich gibt es über 600 Millionen Schadprogramme, die Windows-Benutzer attackieren können. Und auch wenn es um die Online-Sicherheit geht, spielt Antiviren-Software eine Schlüsselrolle. Eine leistungsstarke und seriöse IT-Sicherheitslösung ist heute nicht nur für Firmen wichtig. Sie verhindert, dass bösartige Software auf Ihren Computer gelangt und kann auch bereits aktive Programme erkennen und deaktivieren. Wichtig: Sie sollten unbedingt die automatischen Updates aktivieren.

Seien Sie vorsichtig mit dem E-Mail-Verkehr

Seien Sie vorsichtig mit dem E-Mail-Verkehr

Erschreckend ist, dass 30 Prozent aller Phishing-E-Mails tatsächlich geöffnet werden. Dabei sind E-Mails eine der einfachsten Methoden zur Verbreitung von Malware. Gute Hacker erstellen seriös aussehende Mailings mit verführerischen Sonderangebote oder die aussehen, als kämen sie von einer offiziellen Behörde wie einer Schule, Ihrer Bank oder dem Finanzamt. Wenn Computer von Freunden oder Bekannten bereits gehackt sind, können auch diese als Absender auftauchen. Normalerweise enthalten die Mails einen Link oder Anhänge, die, einmal angeklickt, die Schadsoftware herunterladen oder die Sie auf eine Website leiten, die Ihre Daten stiehlt. Lassen Sie beim Lesen von E-Mails also Vorsicht walten und bleiben Sie skeptisch gegenüber Angeboten, die zu gut sind, um wahr zu sein. Wichtig: Schauen Sie sich eine URL oder eine Datei genauestens an, bevor Sie auf einen Link klicken oder eine Datei öffnen. Und geben Sie nur nach genauester Überlegung persönliche Daten auf einer Website ein, die Sie mit einem Link in einer E-Mail geöffnet haben. Besser: Die vermeintliche URL selbst per Hand in den Browser tippen.

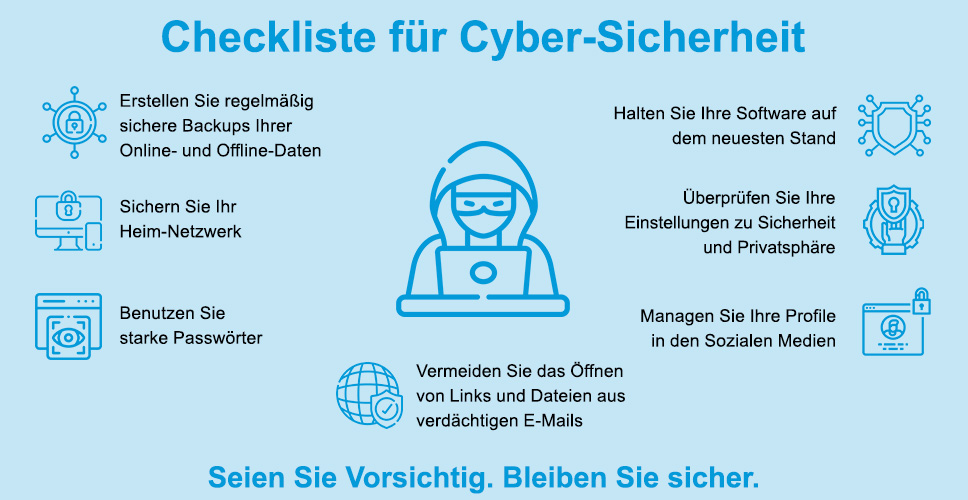

Checkliste für Cyber-Sicherheit

Was macht ein gutes Passwort aus?

Einige der beliebtesten Passwörter sind gleichzeitig die schlechtesten: Fortlaufende Nummern (z.B. 123456) oder Buchstaben (ABCDEFG) oder einprägsame Tastaturpfade (z.B. QWERTZ) sind selbst ohne Hilfe durch ein Computerprogramm leicht zu knacken.

Befolgen Sie diese fünf Regeln für ein starkes Passwort:

Zufällig: Keine Wörter benutzen, die im Lexikon zu finden sind.

Länge: das Passwort sollte mindestens 12 Zeichen lang sein.

Einmalig: Niemals das gleiche Passwort für verschiedene Konten verwenden.

Komplexität: eine Kombination aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen verwenden.

Unpersönlich: Keine direkt identifizierbaren Informationen wie Ihren Namen, den Namen Ihres Hundes oder Ihr Geburtsdatum verwenden.

Und wie kann man sich ein kompliziertes Passwort merken?

Bei M-net wissen wir einiges über Cybersicherheit. Die folgenden Methoden geben Ihnen nützliche Passwort-Ideen an die Hand, um Ihre eigenen starken und dennoch einprägsamen Passwörter zu erstellen. Diese drei Tipps machen Ihre Passwörter besser und sorgen dafür, dass Sie sich an sie erinnern:

Die Passphrase-Methode

Die Passphrase-Methode

Dies ist die Mehrwortphrasenmethode mit einem kleinen Zusatz: Mehrere ungewöhnliche Wörter in einer Phrase kombiniert. Für unser Beispiel stellen Sie sich vor, Sie treffen Pumuckl beim Stachus. Sie sagen danke und er antwortet seltsamerweise auf Französisch. Dies wird Ihnen helfen, sich an das Passwort zu erinnern. Um die Komplexität zu erhöhen, fügen Sie einige Zeichen zwischen den Wörtern hinzu. Auf diese Weise könnte ein Hacker Pumuckl immer noch erraten, aber in Kombination mit den anderen Wörtern und den Sonderzeichen wird es fast unknackbar.

Pumuckl%Stachus&MerciDeNada!

Die Satzmethode

Die Satzmethode

Die Idee besteht darin, sich einen zufälligen Satz auszudenken und ihn mit Hilfe einer Regel in ein Passwort umzuwandeln. Für alle anderen ist es Kauderwelsch, aber für Sie macht es absolut Sinn. Achten Sie darauf, dass der von Ihnen gewählte Satz persönlich und unvorhersehbar ist.

Wenn Sie beispielsweise die ersten beiden Buchstaben jedes Wortes in "Die Bullerei ist mein Lieblings-Restaurant in Hamburg" nehmen, erhalten Sie dieses Passwort (ergänzt um ein paar Sonderzeichen):

DiBu%is%me(LiRe)inHa

Ein weiteres Beispiel mit der gleichen Methode wobei hier nur die ersten Buchstaben jedes Worts genutzt werden und das S durch das Sonderzeichen $ ersetzt wird: "Ich esse im Sommer gerne Schokoladeneis in einer Waffel oder am Stiel.":

Iei$g$ieWoa$.

Sie können auch zwei Sätze verwenden, die für Sie einfach, für andere aber komplex sind, z.B. "Das erste Haus, in dem ich wohnte, war in der Sommerstraße 24. Die Miete betrug 300 Euro im Monat." Hier kann die Regel sein, den ersten Buchstaben von jedem Wort zu verwenden, und Sie erhalten ein leistungsfähiges 25-stelliges Passwort:

DeH,idiw,widS24.DMb300EiM

Individuelle Passwörter für jedes Konto

Individuelle Passwörter für jedes Konto

Wenn Sie dasselbe Passwort für mehrere Konten verwenden, können Sie ein möglichst komplexes Passwort verwenden, aber wenn ein Konto kompromittiert ist: alle sind kompromittiert.Wenn Sie dennoch Passwörter über mehrere Konten hinweg wiederverwenden möchten, ist diese Technik besonders nützlich, da sie durch die Anpassung jedes einzelnen pro Konto leicht zu merken ist. Unter Verwendung desselben Satzes wie oben, "Ich esse im Sommer gerne Schokoladeneis in einer Waffel oder am Stiel.", haben wir ein sicheres und zuverlässiges Passwort erstellt, und jetzt können Sie es für Amazon-, Netflix- oder Google-Konten verwenden.Hier sind gute Beispiele für Passwörter, die diese Technik verwenden: